Geschätzte Lesezeit: eine Kaffeepause - ca. 8 Minuten

2025-10-07

Vorsicht beim Einsatz öffentlicher Analyseportale

Ich habe kürzlich an einer Veranstaltung zum Thema Cybersicherheit teilgenommen. Der Vortrag war insgesamt sehr gut und enthielt wertvolle Empfehlungen für die Zielgruppe. Ein Punkt war aus meiner Sicht jedoch problematisch: die Empfehlung, Links auf virustotal.com hochzuladen, um zu prüfen, ob es sich um Phishing handelt. Diesen Aspekt möchte ich hier ergänzen und etwas differenzieren.

Executive Summary

Bei VirusTotal geben Sie einen verdächtigen Link ein und erhalten sofort ein Ergebnis. Klingt praktisch - ist aber nicht unbedingt für alle Zielgruppen geeignet.

Wo liegt das Problem?

- Die Ergebnisse sind schwer verständlich und erfordern Vorkenntnisse, da nicht klar wird, was die einzelnen Bewertungen oder Warnungen bedeuten.

- Angreifer verfolgen dieselben Analyseportale. Wird dort eine Untersuchung öffentlich, kann dies sie frühzeitig warnen und zu einer Anpassung ihrer Vorgehensweise führen.

- Manche Links enthalten E-Mail-Adressen - sichtbar oder codiert. Codierte Varianten sind oft nicht als personenbezogene Daten erkennbar und können beim Hochladen unbeabsichtigt öffentlich werden.

- Besonders kritisch sind Passwort-Reset-Links: Werden solche Tokens hochgeladen, könnten Kriminelle im schlimmsten Fall fremde Konten übernehmen.

Was bedeutet das für Unternehmen?

- Die Nutzung solcher Tools sollte nur geschultem Fachpersonal vorbehalten sein.

- Für Mitarbeitende gilt: verdächtige Mails oder Links direkt an das interne IT- bzw. Sicherheitsteam weiterleiten.

- Unternehmen sollten vorab festlegen, welche Portale genutzt werden, wer sie verwendet und welche Informationen hochgeladen werden dürfen.

Kurz gesagt: Die Prüfung verdächtiger Links ist wichtig - aber die Verantwortung gehört in professionelle Hände.

Nutzen für Anwender*innen ohne IT-Hintergrund

Öffentliche Analyseportale wie VirusTotal oder urlscan.io sind wertvolle Werkzeuge in der Reaktion auf Cybersicherheitsvorfälle. Ihre Nutzung birgt jedoch auch Risiken, die nicht unterschätzt werden dürfen.

Die Ergebnisse solcher Portale sind oft schwer zu verstehen.

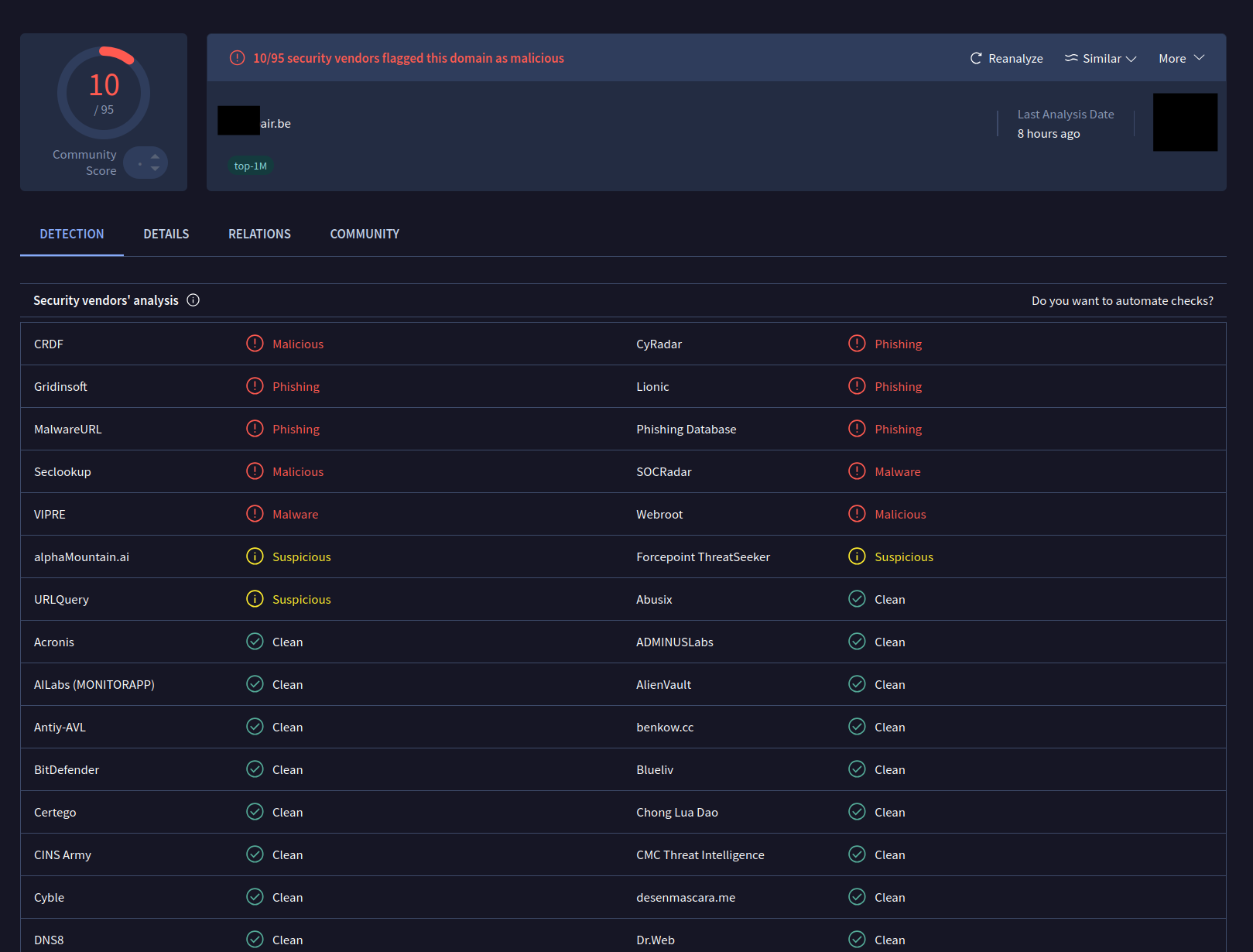

Ein Beispiel:

Können Sie hier klar erkennen, ob diese Beispiel Domain als eine Phishing-Seite eingestuft ist?

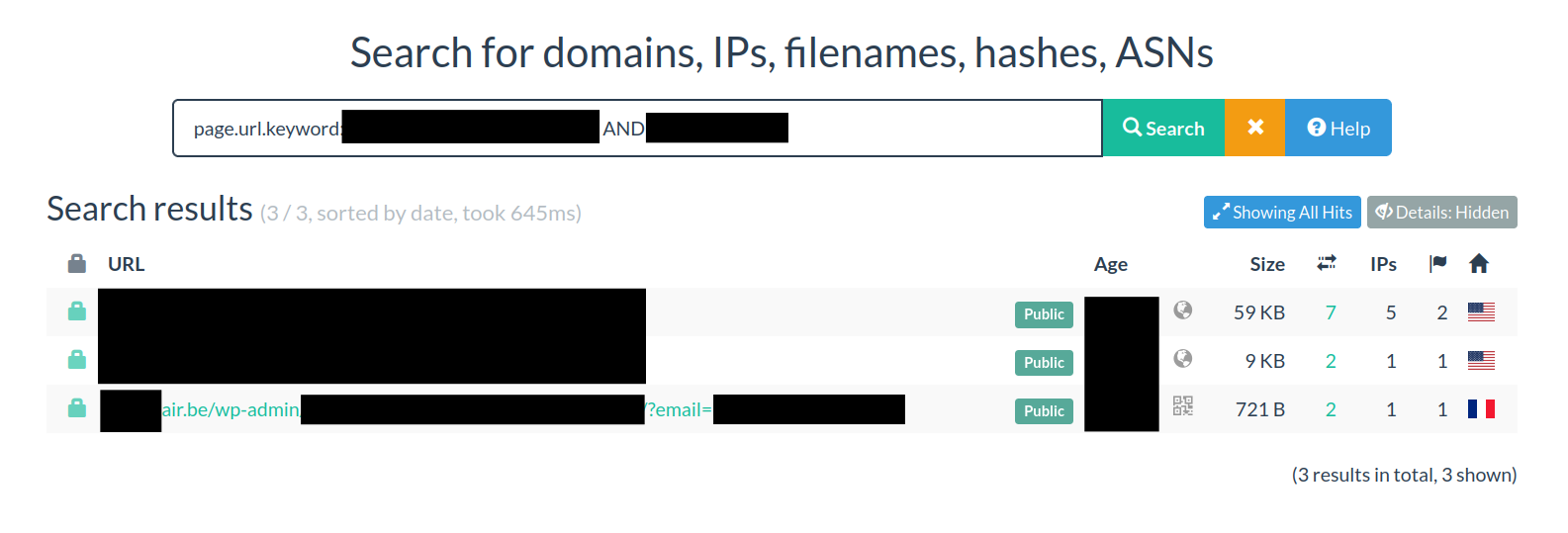

Erst durch zusätzlichen Kontext kann erkannt werden, dass etwas nicht stimmt:

Das Verzeichnis /wp-admin/ deutet darauf hin, dass eine WordPress-Seite kompromittiert wurde und Angreifer ein Phishing-Kit hochgeladen haben.

Die Domain selbst ist in diesem Fall keine reine Phishing-Domain.

Glauben Sie das eine Person ohne Cybersicherheits-Erfahrung zu einem Ergebnis kommt?

Sicherheitsrisiken für die Nutzer*innen dieser Portale

Preisgabe von personenbezogenen Daten

Manche Links enthalten personenbezogene Daten. Im obigen Beispiel ist der Parameter ?email=… in der URL.

Das Fragezeichen ? leitet zusätzliche Angaben (Query-Parameter) ein, die ein Skript verarbeitet. In unserem Fall ist es eine E-Mail-Adresse.

Wenn so ein Link in ein öffentliches Portal hochgeladen wird, ergeben sich mögliche Risiken:

- Spam: Adressen werden gesammelt und landen in Spam-Verteilern.

- Gezieltes Phishing: Kriminelle wissen, dass die Adresse aktiv ist.

- Social Engineering: Kombination mit Firmeninfos erleichtert Angriffe.

- Passwort-Angriffe: Abgleich mit Datenleaks.

- Reputationsrisiken: Adresse taucht in Threat-Feeds auf.

- DSGVO-Thematik: personenbezogene Daten werden ohne Rechtsgrundlage an Drittländer übermittelt.

Hinweis (keine Rechtsberatung):

In vielen Szenarien fehlt eine Rechtsgrundlage („Art. 6 DSGVO“) für das Hochladen personenbezogener Daten.

Das „berechtigte Interesse“ greift hier nicht, da die Überprüfung auch ohne E-Mail-Adresse möglich ist.

Sonderfälle

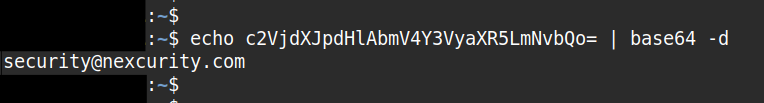

Verschleierung:

Manchmal werden E-Mail-Adressen verschleiert, z. B. (Base64) ?email=c2VjdXJpdHlAbmV4Y3VyaXR5LmNvbQo=

Weiterleitungen:

Manche Phish-Kits leiten (z. B. auf Wikipedia) um, wenn keine E-Mail angegeben ist. Eine Fantasie-Adresse reicht, um den Test zu „bestehen“.

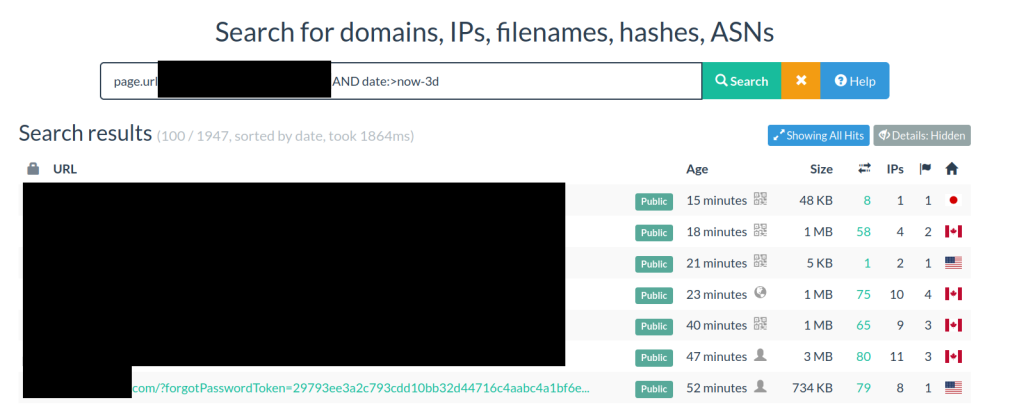

Noch kritischer: Passwort-Reset-Links

Problematisch wird es, wenn Passwort-Reset-Links hochgeladen werden.

Gelangen die Tokens in die falschen Hände, können Konten übernommen werden.

Fazit

Analyse-Plattformen sind wertvolle Tools - aber nicht für Endnutzer.

Mit klaren Prozessen, Access Control und Automation lassen sich die Vorteile sicher nutzen.

Handlungsempfehlungen

Nutzung der Analyseportale:

- Bewusstsein schaffen: Klar kommunizieren, dass diese Tools nur von geschultem Personal genutzt werden dürfen.

- Abläufe festlegen: Schritt-für-Schritt-Anleitungen (Playbooks) erstellen, für die sichere Nutzung.

- Automatisierung: Eigene Tools (z. B. Python-Skript oder interne Web-App) zur automatisierten URL-Säuberung, API-Uploads und Ergebnisabfrage.

- Zugriffsbeschränkungen: Der Zugriff auf Analyseportale sollte nur dem Cybersicherheitsteam erlaubt sein.

Stärkung der Cybersicherheit:

- Technische Zugriffsbeschränkungen: Blockieren von URLs mit verdächtigen Pfaden

(/wp-admin, /wp-content). - Überwachung: Alarmierung bei Auffälligkeiten in Logdateien (Indikator für E-Mail-Filterlücken oder Nutzung privater Konten).

Transparenzhinweis: Einige der genannten Tools werden von uns regulär lizenziert oder genutzt. Die Nennung erfolgt unabhängig. Es besteht keine Kooperation, Vergütung oder sonstige Beeinflussung durch die Anbieter.